我最近在修复服务器的openssh漏洞的时候是服务器生产环境,自己在做的时候,就遇到的重启之后直接断掉ssh的连接,最后发现原因是没配置sshd_config的允许远程用户登录,因此,在此记录一下升级openssh的操作步骤,希望能够帮到初学者。

漏洞描述

OpenSSH(OpenBSD Secure Shell)是加拿大OpenBSD计划组的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输进行加密,可有效阻止窃听、连接劫持以及其他网络级的攻击。 OpenSSH 9.3p2之前版本存在安全漏洞,该漏洞源于ssh-agent的PKCS11功能存在安全问题。攻击者可利用该漏洞执行远程代码。

| CVE编号 | CVE-2023-38408 |

|---|---|

| CNNVD编号 | CNNVD-202307-1721 |

| CNCVE编号 | CNCVE-202338408 |

解决方法:升级openssh版本

操作步骤

1.下载地址

openssl下载地址(不是最新版的):/source/old/index.html

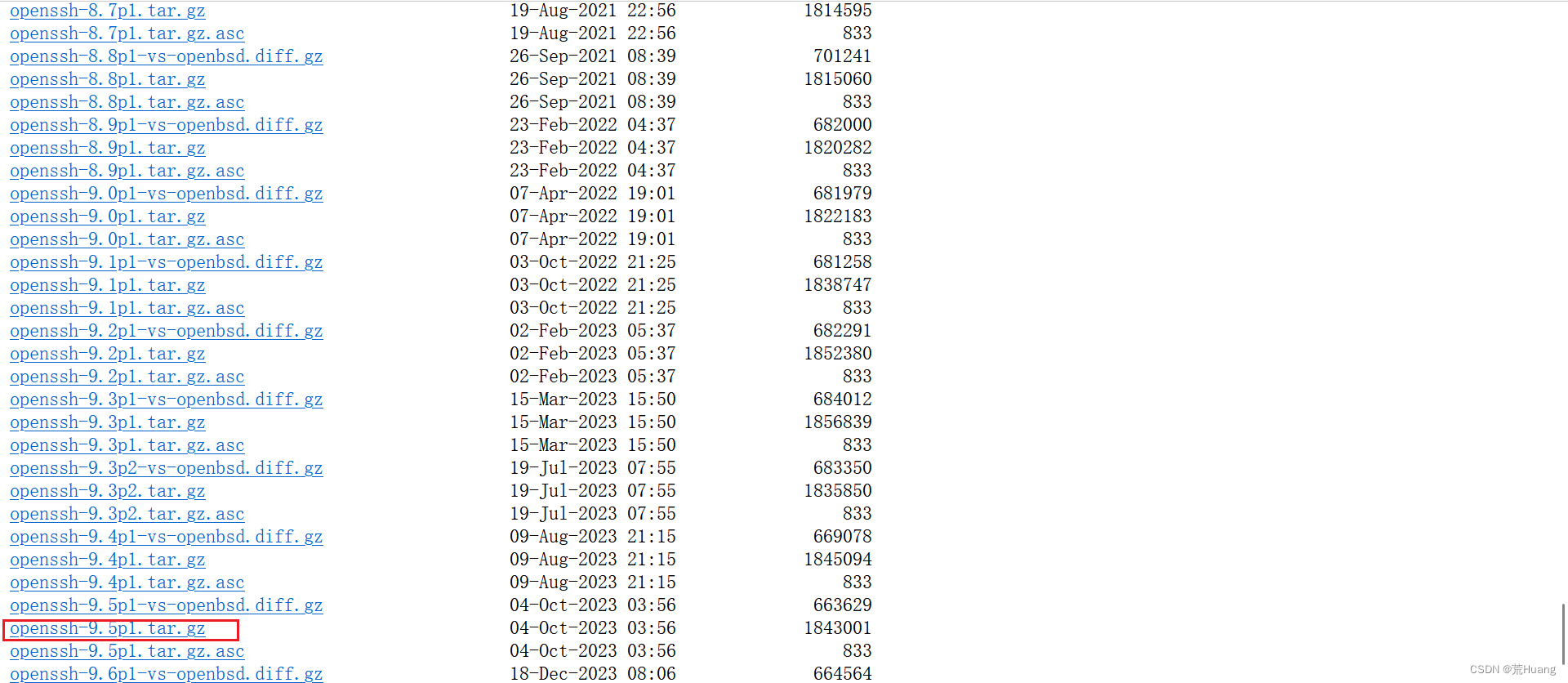

openssh下载地址:Index of /pub/OpenBSD/OpenSSH/portable/

点击即可下载对应的openssh的版本。

2.准备工作

注意:如果是生产环境提前应该将服务器进行快照备份,以便出现问题能够恢复。或者多开几个命令窗口,通过telnet工具连接升级的openssh服务器。

(1)查看原来的openssh版本和openssl版本

sshd -V![]()

(2)先准备好gcc、zlib、openssl的环境

若是当前服务器能够联网,那么就可以采用yum或apt等命令去下载所需要的各个依赖。

yum -y install gcc pam-devel zlib-devel openssl-devel(3)对原来的openssh相关的文件进行备份

cp -r -a /etc/ssh/ /etc/ssh.bak

cp -r -a /etc/pam.d/ /etc/pam.d.bak

mv /usr/sbin/sshd /usr/sbin/sshd.bak

mv /usr/bin/ssh /usr/bin/ssh.bak

mv /usr/bin/ssh-keygen /usr/bin/ssh-keygen.bak

3.将openssh文件上传并解压

tar -zxvf openssh-9.5p1.tar.gz

4.卸载原系统的openssh包

此命令会将找到的openssh相关的rpm包强制删除。

rpm -e --nodeps `rpm -qa | grep openssh`5.编译安装openssh

(1)切换到解压后的openssh目录

cd openssh-9.5p1

(2)初始化openssh

./configure --prefix=/usr/local/openssh9p5 --sysconfdir=/etc/ssh --with-pam ---with-md5-passwords --with-zlib若出现如下错误:那我们就重新编译安装高一点版本的openssl

error: OpenSSL >= 1.1.1 required (have "100020bf (OpenSSL 1.0.2k-fips 26 Jan 2017)")

重新下载一个openssl 我选择的是openssl1.1.1d版本 ,上传到服务器之后。

1)编译安装openssl如下:

tar -zxvf openssl-1.1.1d.tar.gz

cd openssl-1.1.1d

./config --prefix=/usr/local/openssl -d shared

make && make install

2)重新初始化openssh

这次我们在初始化的时候加上刚刚安装好openssl的目录。

./configure --prefix=/usr/local/openssh9p5 --sysconfdir=/etc/ssh --with-pam --with-ssl-dir=/usr/local/openssl --with-md5-passwords --with-zlib(3)编译安装

make && make install6.复制新的配置文件到原来目录

cp /usr/local/openssh9p5/etc/sshd_config /etc/ssh/sshd_config

cp /usr/local/openssh9p5/sbin/sshd /usr/sbin/sshd

cp /usr/local/openssh9p5/bin/ssh /usr/bin/ssh

cp /usr/local/openssh9p5/bin/ssh-keygen /usr/bin/ssh-keygen

cp -p contrib/redhat/sshd.init /etc/init.d/sshd

7.修改权限

chmod +x /etc/init.d/sshd

8.修改sshd_config文件(重要)

vim /etc/ssh/sshd_config

PermitRootLogin yes 、PubkeyAuthentication yes、PasswordAuthentication yes 将配置文件中这几个改为yes.

说明:

PermitRootLogin yes:允许root用户通过SSH登录到系统(最最最重要这个一定要设置,不然你重启sshd服务之后就不能远程连接了)

PubkeyAuthentication yes:启用公钥身份验证

PasswordAuthentication yes:启用密码身份验证

9.开机自启

systemctl enable sshd

10.重启sshd

systemctl restart sshd

11.验证

sshd -V

![]()